![]() Samsul Ansari

Samsul Ansari

![]() January 25, 2024 03:17

January 25, 2024 03:17

![]() 761

761

![]() 0

0

संदर्भ

एंड-टू-एंड एन्क्रिप्शन (End-to-End encryption or E2EE) ने डेटा गोपनीयता और नियंत्रण के परिदृश्य को मौलिक रूप से बदल दिया है, जिसका विभिन्न हितधारकों पर गहरा प्रभाव पड़ा है।

एन्क्रिप्शन के बारे में

E2E एन्क्रिप्शन के बारे में

क्या E2E एन्क्रिप्शन को ‘क्रैक’ किया जा सकता है?

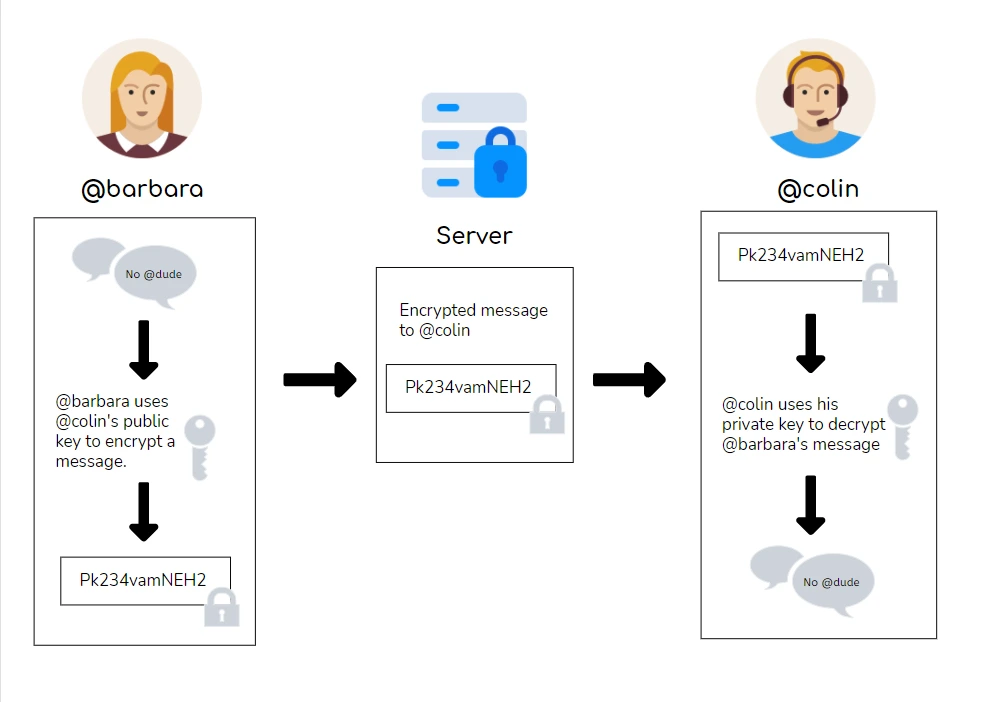

E2E एन्क्रिप्शन का तंत्र

जानकारी कैसे एन्क्रिप्ट की जाती है?

हैश फंक्शन

लाभ

कमियाँ

निष्कर्ष

E2E एन्क्रिप्शन एक शक्तिशाली उपकरण है जिसका व्यक्तियों, संगठनों और समग्र रूप से समाज पर महत्त्वपूर्ण प्रभाव पड़ता है। यह व्यक्तिगत स्वायत्तता, सरकारी अतिरेक और डिजिटल युग में प्रौद्योगिकी कंपनियों की नैतिक जिम्मेदारियों के बारे में व्यापक सवाल उठाता है।

<div class="new-fform">

</div>

Latest Comments